Una delle principali vulnerabilità che ha un impatto su una grande fetta dell’ecosistema Linux è stata corretta oggi in Sudo, l’utility che consente agli amministratori di delegare l’accesso root ad altri utenti.

Da un rapporto:

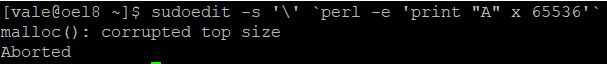

La vulnerabilità, che ha ricevuto un identificatore CVE CVE-2021-3156, ma è più comunemente nota come “Baron Samedit”, è stata scoperta dalla società di audit di sicurezza Qualys due settimane fa ed è stata corretta oggi con il rilascio di Sudo v1.9.5p2 .

In una semplice spiegazione fornita oggi dal team di Sudo, il bug Baron Samedit può essere sfruttato da un utente malintenzionato che ha ottenuto l’accesso a un account con privilegi bassi per ottenere l’accesso come root, anche se l’account non è elencato in /etc/sudoers, un file di configurazione che controlla a quali utenti è consentito l’accesso ai comandi su o sudo.

Via ZDNET: https://www.zdnet.com/article/10-years-old-sudo-bug-lets-linux-users-gain-root-level-access/

![[Guida] Eternal Terminal: connessioni SSH persistenti su GNU/Linux](https://www.feedlinux.com/wp-content/uploads/2021/01/eternal-terminal-install-300x139.png)

Lascia un commento