Lo strumento più diffuso per comunicare sul web e con cui scambiare informazioni, soprattutto in ambito lavorativo, è senza dubbio l’e-mail. Il link HTML “mailto” è un URI (Uniform Resource Identifier), una serie di caratteri che identifica univocamente una risorsa, nel caso specifico si tratta di indirizzi e-mail. Si usa principalmente per creare dei link html sui siti web che permettono agli utenti di inviare un’e-mail ad un indirizzo specifico, senza dover copiare e incollare l’address del destinatario. In queste ore è emerso che diversi client e-mail Linux sono vulnerabili ad un attacco di tipo “mailto”.

Mailto links

Secondo una ricerca pubblicata la scorsa settimana da alcuni accademici di due università tedesche, i nuovi attacchi possono essere utilizzati per rubare segretamente file locali e inviarli tramite e-mail come allegati.

La vulnerabilità al centro di questi attacchi è dovuta al modo in cui i client di posta elettronica hanno implementato l’RFC6068, lo standard tecnico che descrive lo schema URI “mailto”. Questo standard supporta un ampio set di parametri per la personalizzazione dei collegamenti mailto. Ad esempio è possibile controllare il testo del corpo dell’e-mail, l’indirizzo e-mail di risposta e persino le intestazioni delle e-mail.

<a href=”mailto:matteo@lffl.org?Subject=Ciao&body=LFFL”>Click qui!</a>

Tuttavia, anche lo standard stesso mette in guardia gli ingegneri del software dal supportare tutti i parametri, raccomandando che le app supportino solo le poche opzioni ritenute sicure.

Linux – alcuni client e-mail supportano parametri insicuri

Come evidenziato nel paper (dal titolo “Mailto: Me Your Secrets“, qui trovate il PDF), alcuni client e-mail accettano i parametri che aprono le porte ad attacchi gravi. In particolare è stata posta l’attenzione sui parametri “attach”/”attachment” che permettono di aprire una finestra di composizione mail con un allegato già inserito.

Un cybercriminale può potenzialmente piazzare dei link mailto malevoli su alcuni siti web che, quando cliccati, possono prelevare dal sistema dell’ignaro utente file sensibili (Es: file di storage delle password, wallet di criptovalute, file di configurazione, chiavi SSH, chiavi PGP, documenti di identità, etc).

Dopo aver svolto delle prove sono emersi diversi modi per estrarre dei file, come:

- Specificare un path

- Usare il carattere * per allegare più file alla volta

- Usare URL per percorsi interni (\\company_domain\file)

- Usare link IMAP per rubare messaggi e-mail da un inbox

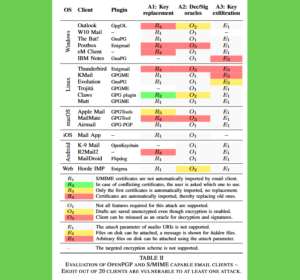

Sono stati testati 20 client e-mail ed è emerso che ben 4 (20%) sono vulnerabili:

- Evolution, client e-mail di default in GNOME desktop (CVE-2020-11879);

- KMail, client e-mail di default in KDE Plasma (CVE-2020-11880)

- IBM/HCL Notes su Windows (CVE-2020-4089);

- Vecchie versioni di Thunderbird che però ora sono state patchate. L’ultima release di Thunderbird è attualmente la 78.1.1.

Tutte le problematiche emerse sono già state riportate ai rispettivi team di sviluppo che stanno procedendo (o hanno già proceduto) a sistemarle.

Altre falle

In questo articolo mi sono focalizzato sul “problema mailto” ma il paper evidenzia anche altre problematiche nei client e-mail. In particolare sono state analizzate alcune falle che consentono di bypassare le tecnologie di crittografia PGP e S/MIME. Sono emerse tre tecniche di attacco che consentono di rubare le chiavi PGP alle vittime, decriptando i loro messaggi e-mail:

- Key replacement

- Dec/sig oracles

- Key exfiltration

Ben 8 dei 20 client e-mail testati sono risultati vulnerabili ad almeno uno di questi attacchi.

Seguiteci sul nostro canale Telegram, sulla nostra pagina Facebook e su Google News. Nel campo qui sotto è possibile commentare e creare spunti di discussione inerenti le tematiche trattate sul blog.

Seguiteci sul nostro canale Telegram, sulla nostra pagina Facebook e su Google News. Nel campo qui sotto è possibile commentare e creare spunti di discussione inerenti le tematiche trattate sul blog.

L'articolo Linux: paper svela i client e-mail vulnerabili all’attacco ‘mailto’ sembra essere il primo su Linux Freedom.

Leggi il contenuto originale su Linux Freedom

![[Guida] Eternal Terminal: connessioni SSH persistenti su GNU/Linux](https://www.feedlinux.com/wp-content/uploads/2021/01/eternal-terminal-install-300x139.png)