Avete scaricare Free Download Manager sulla vostra distro scaricando il pacchetto deb dal sito ufficiale? Probabilmente siete stati infettati da un malware che collezionava informazioni di sistema, cronologia di navigazione, password salvate, file di portafogli di criptovalute e credenziali per i servizi cloud (AWS, Google Cloud, Oracle Cloud Infrastructure, Azure).

La scoperta è stata fatta da Kaspersky a seguito di indagine sui domini sospetti e ha permesso di scoprire che il malware ha continuato a infettare i computer tra il 2020 e il 2022.

Un repository Debian dannoso

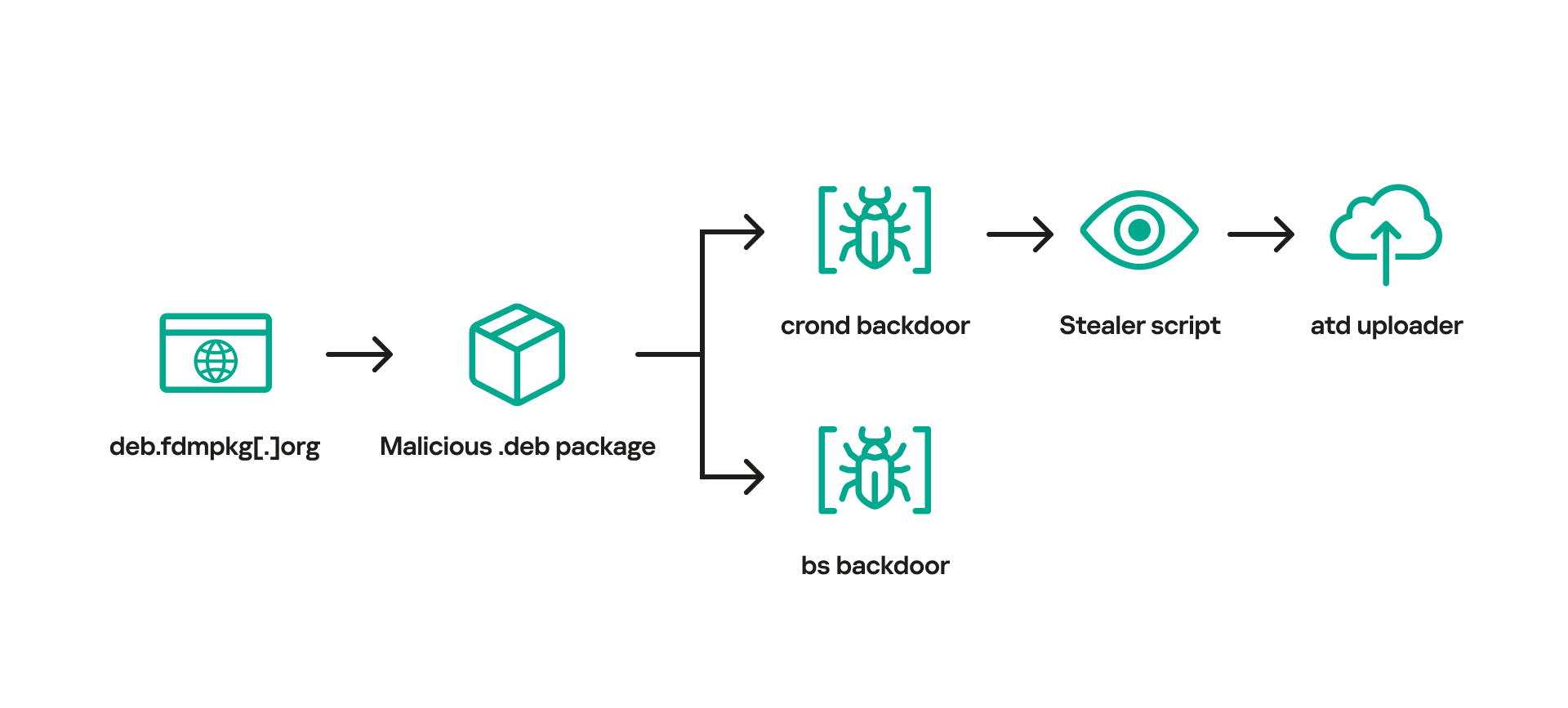

L'indagine di Kaspersky ha scoperto che la pagina di download ufficiale ospitata su "freedownloadmanager[.]org" a volte reindirizzava coloro che tentavano di scaricare la versione Linux verso un repository Debian dannoso su "deb.fdmpkg[.]org" che ospitava un deb contenente un malware.

Questo pacchetto si è rivelato contenere uno script post-installazione infetto che viene eseguito al momento dell'installazione. Questo script rilascia due file ELF nei percorsi /var/tmp/crond e /var/tmp/bs. Quindi stabilisce la persistenza creando un'attività cron (memorizzata nel file /etc/cron.d/collect) che lancia il file /var/tmp/crond ogni 10 minuti.

La versione di Free Download Manager installata dal pacchetto infetto è stata rilasciata il 24 gennaio 2020. Nel frattempo, lo script post-inst contiene commenti in russo e ucraino, tra cui informazioni sui miglioramenti apportati al malware, nonché dichiarazioni di attivisti. Vengono citate le date 20200126 (26 gennaio 2020) e 20200127 (27 gennaio 2020).

Una backdoor basata su DNS

Una volta installato il pacchetto dannoso, l'eseguibile /var/tmp/crond viene lanciato a ogni avvio tramite cron. Questo eseguibile è una backdoor e non importa alcuna funzione da librerie esterne. Per accedere alle API di Linux, richiama le syscall con l'aiuto della libreria dietlibc collegata staticamente.

All'avvio, questa backdoor effettua una richiesta DNS di tipo A per il dominio <hex-encoded 20-byte string>.u.fdmpkg[.]org. In risposta a questa richiesta, la backdoor riceve due indirizzi IP che codificano l'indirizzo e la porta di un server C2 secondario. Al momento della ricerca di Kaspersky sono stati restituiti i seguenti indirizzi:

172.111.48[.]101

172.1.0[.]80

Il primo indirizzo IP dell'elenco sopra riportato è l'indirizzo del server C2 secondario, mentre il secondo indirizzo contiene la porta di connessione (codificata nel terzo e quarto ottetto) e il tipo di connessione (codificata nel secondo ottetto).

Dopo aver analizzato la risposta della richiesta DNS, la backdoor lancia una reverse shell, utilizzando il server C2 secondario per le comunicazioni. Il protocollo di comunicazione è, a seconda del tipo di connessione, SSL o TCP. Nel caso di SSL, la backdoor crond lancia l'eseguibile /var/tmp/bs e delega ad esso tutte le ulteriori comunicazioni. Altrimenti, la reverse shell viene creata dalla backdoor crond stessa.

Un Bash stealer

I ricercatori di Kaspersky, al fine di verificare il comportamento del malware, hanno installato la versione compromessa di Free Donwload Manager in una sandbox. Dopo aver analizzato il traffico generato da crond, hanno determinato che gli aggressori hanno distribuito un Bash stealer nella sandbox. Questo stealer raccoglie dati come informazioni di sistema, cronologia di navigazione, password salvate, file di portafogli di criptovalute e credenziali per i servizi cloud (AWS, Google Cloud, Oracle Cloud Infrastructure, Azure).

Dopo aver raccolto informazioni dal computer infetto, lo stealer scarica un binario uploader dal server C2, salvandolo in /var/tmp/atd. Utilizza quindi questo binario per caricare i risultati dell'esecuzione dello stealer nell'infrastruttura degli aggressori.

Non sono state osservate altre attività eseguite tramite la reverse shell e quindi l'intera catena di infezione può essere descritta con il grafico seguente:

Dalle analisi condotte, analizzando anche diversi tutorial presenti su YouTube che spiegavano come installare Free Download Manager su Linux, Kasperky ha notato che il reindirizzamento al dominio dannoso deb.fdmpkg[.]org non si è verificato in tutti i casi. In un altro video pubblicato nello stesso lasso di tempo, un utente ha fatto clic sul pulsante "Download" ospitato sul sito Web del software e ha finito per scaricare Free Download Manager dal sito Web legittimo.

Pertanto, è possibile che gli sviluppatori di malware abbiano scritto il reindirizzamento dannoso per apparire con un certo grado di probabilità o in base all'impronta digitale della potenziale vittima.

I ricercatori di Kasperky hanno inoltre ispezionato il sito Web legittimo di Free Download Manager, cercando di scoprire se gli sviluppatori del software erano consapevoli che il loro sito Web era potenzialmente compromesso. In uno dei commenti fatti sul blog del software nel 2021, un utente si lamenta di osservare l'accesso al 5d6167ef729c91662badef0950f795bf362cbb99.u.fdmpkg[.]org. Una risposta a questo commento da parte dell’utente “blogadmin” afferma che Free Download Manager non è correlato a questo dominio e consiglia di utilizzare solo le versioni ufficiali del software:

Tuttavia, nessuno si è preoccupato di scoprire come questo utente ha finito per installare questa versione sospetta di Free Download Manager. Come tale, il sito ufficiale di questo software ha continuato a distribuire il pacchetto Debian dannoso almeno fino al 2022.

Perché il pacchetto dannoso non è stato scoperto prima?

Il malware osservato in questa campagna è noto dal 2013. Secondo i dati della telemetria, le vittime di questa campagna si trovano in tutto il mondo, tra cui Brasile, Cina, Arabia Saudita e Russia. Alla luce di questi fatti, può sembrare paradossale che il pacchetto malevolo Free Download Manager sia rimasto inosservato per più di tre anni.

I ricercatori ritengono che ciò sia dovuto ai seguenti fattori:

- Rispetto a Windows, il malware per Linux è osservato molto più raramente;

- Le infezioni con il pacchetto Debian dannoso si sono verificate con un certo grado di probabilità: alcuni utenti hanno ricevuto il pacchetto infetto, mentre altri hanno finito per scaricare quello benigno;

- gli utenti dei social network che discutevano dei problemi di Free Download Manager non sospettavano che fossero causati da malware.

Anche se la campagna è attualmente inattiva, il caso di Free Download Manager dimostra che può essere molto difficile rilevare a occhio nudo gli attacchi informatici in corso su macchine Linux. È quindi essenziale che le macchine Linux, sia desktop che server, siano dotate di soluzioni di sicurezza affidabili ed efficienti.

Kasperksy ha inoltre contattato gli sviluppatori di Free Download Manager e li hanno informati di questa campagna senza aver sino ad oggi ricevuto alcuna risposta.

Leggi il contenuto originale su Marco's Box

![[Guida] Eternal Terminal: connessioni SSH persistenti su GNU/Linux](https://www.feedlinux.com/wp-content/uploads/2021/01/eternal-terminal-install-300x139.png)